Segurança do SAP

- Luiz Fernando Sgarbi

- 13 de jan. de 2021

- 5 min de leitura

Conceito de Autorização SAP

Um bom conceito de autorização deve ter as seguintes características:

• Confiabilidade - O intervalo de autorização deve corresponder à responsabilidade operacional do usuário.

• Segurança - É preciso garantir que nenhum usuário não autorizado tenha acesso a dados ou programas sensíveis.

• Testabilidade - O conceito tem de ser compreensível e transparente tanto para os auditores internos como externos.

• Flexibilidade - Deve ser facilmente adaptável, se, por exemplo, ocorrerem mudanças organizacionais ou se novos módulos tiverem de ser integrados.

• Compreensibilidade - Deve ser facilmente compreensível para todos os envolvidos, como por exemplo de acordo com as convenções de nomes para utilizadores, autorizações e perfis.

Todas as funções de segurança relevantes são controladas através do conceito de autorização, como por exemplo os ajustes de modificações do sistema ou a separação de funções dentro dos módulos. O principal princípio, no qual o conceito de autorização é criado, é a proteção de domínios individuais. Cada usuário trabalha com telas que, novamente, consistem em vários campos. Não deve ser possível para cada usuário ter acesso irrestrito a todos os campos, incluindo todos os valores potenciais. Os usuários só devem ter acesso aos campos individuais de uma forma que este atenda a uma necessidade relacionada ao trabalho. Desta forma, os campos são protegidos contra acessos não autorizados. Com relação a isso, os objetos de autorização foram criados no sistema SAP que novamente foi colocado sobre os campos individuais o mesmo que uma máscara. Esta máscara pode existir de até dez campos. Nesta máscara, as opções que serão atribuídas ao usuário são mantidas.

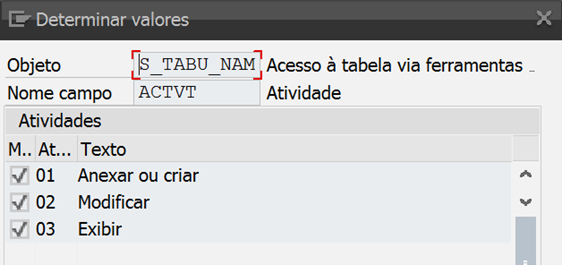

No exemplo acima é listado um objeto de autorização que controla o acesso aos dados da empresa dos dados mestre gerais do cliente. Este objeto de autorização consiste em dois campos. Primeiro, o campo ACTVT, no qual é determinada quais atividades podem ser executadas. Neste exemplo 03, é estabelecida uma autorização de exibição. O segundo campo BUKRS, permite que o acesso a empresas selecionadas com a atividade designada. Os códigos da empresa podem ser explicitamente introduzidos neste campo, por exemplo, 0001.

Quando digitamos uma transação no SAP, o SAP verifica se a transação existe, se a transação não está bloqueada e quais objetos de autorização controlam a transação chamada.

Quando a transação passa por todas as etapas acima, ela chama o programa ABAP, na interpretação do código, o programa é lido linha a linha até localizar o comando “Authority-Check” que irá validar se o usuário possuem os objetos de autorização necessários para a execução da transação.

Os componentes decisivos do conceito de autorização são, portanto:

• Objetos de autorização - que devem ser protegidos, como aplicativos no SAP, há objetos de autorização criados no Workbench ABAP, esses objetos contêm campos que são significativos para proteger e que podem ser restritos dentro das autorizações, que são criadas com base nos respetivos objetos de autorização. Todos os elementos relevantes já estão equipados com objetos de autorização por padrão. Objetos de autorização adicionais só devem ser criados para desenvolvimentos específicos da empresa.

• Autorizações - Um número arbitrário de autorizações pode ser criado com base em cada objeto de autorização já existente. Eles são os portadores reais da chave de acesso. Aqui também, as autorizações são entregues pela SAP por padrão que não é limitado em qualquer nível organizacional.

• Perfis SAP - fornece perfis padrão para todas as tarefas típicas dentro do ambiente SAP. Perfis simples e compostos serão distinguidos; perfis são as autorizações necessárias para a tarefa conceitual individual.

• Grupos de atividades - representa uma coleção de atividades que descrevem uma determinada área de trabalho. Ele contém transações, bem como relatórios e pode ser estendido através da criação de um menu do usuário.

• Dados mestre do usuário - devem ser criados e gerenciados individualmente em cada cliente, fornecidos com perfis de autorização ou transportados do cliente de teste para o cliente de produção via CTS (Sistema de Gerenciamento de Mudança e Transporte).

Uma letra é colocada no primeiro lugar que se refere ao módulo que o objeto de autorização controla:

Auditando Segurança Acessos no SAP

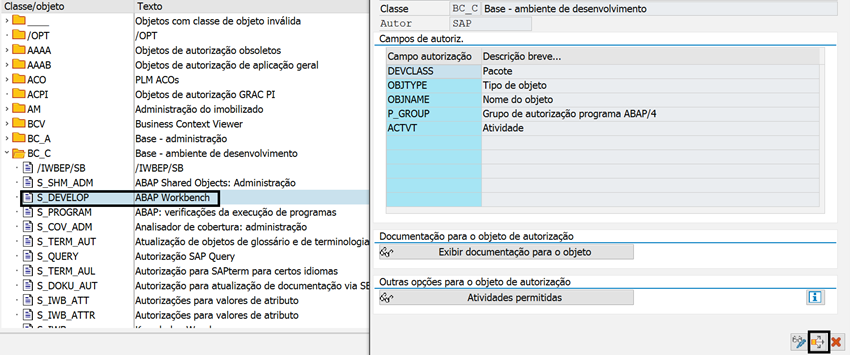

A transação SU03 mostra as autorizações, de acordo com as classes de objeto:

Selecione uma linha de uma classe e clique no botão Listar Autorização

Temos todos os objetos associados a classe selecionada.

Selecionando um objeto e clicando no botão Exibir Campos, temos os campos disponíveis.

Selecione uma linha de uma classe e clique no botão Processar função.

Termos em que perfis ou roles se encontram a classe selecionada.

A transação SU21 apresenta uma estrutura similar a SU03.

Dando um duplo clique na linha do objeto de autorização, temos os campos que são controlados.

Clicando no botão:

temos as opções disponíveis.

Na transação SE16, pesquisamos a tabela TACT para identificarmos todos os códigos disponíveis por atividade.

Outra opção é na transação SU21 de um duplo clique no objeto de autorização e clique no botão:

Where-user-list.

Clique no Where-user-list

Selecione a opção (aqui selecionamos Programas e transações)

Temos a relação de programas e transações que são controlados pelo objeto selecionado S_DEVELOP.

Se você der um duplo clique no programa, ele direciona para o código onde se encontra o objeto de autorização.

Através da transação SE93 podemos também analisar os programas e objetos de autorização de uma determinada transação.

Na transação SE16 com a tabela TOBJ, verificamos os objetos, campos e descrição dos objetos.

Pesquisando a tabela TOBC – verificamos as classes e a tabela TOBJT – os textos dos objetos de autorização.

Para auditarmos os objetos alterados num período, podemos executar a transação S_BCE_68001414 ou o programa RSUSR030.

Selecionamos um objeto de autorização

A transação S_BCE_68001417, pesquisa qual usuário e em que perfil temos o objeto de autorização e seus respectivos campos.

Através da transação SE16 e tabela USOBT_C temos as informações da autorização de uma transação. (Ex. FK03)

A transação SU22 apresenta os objetos de autorização que controlam uma determinada transação. (Similar a SU24)

Podemos executar o programa RSUSR010 através da transação SA38 ou A transação S_BCE_68001426, para identificar a quantidade de transações por usuário ou função.

Execute a transação S_BCE_68001441 para identificar quem executou uma modificação numa autorização.

A transação SE54, mostra os grupos de autorização que podem controlar tabelas dentro do SAP ECC.

Execute o programa RSANAL00 através da transação SA38 e identifique as tabelas , transações que um programa ABAP chama.

Execute o programa RSABAPSC através da transação SA38 ou a transação S_ALR_87101287 para identificar se o programa ABAP possue o comando “Authority-Check”.

A análise deste controle é realizada através da transação SE16 monitorando a tabela TRDIR. O objetivo é Identificar os programas ABAP “Z” que não possuam o comando de controle de acesso às informações do sistema no nível organizacional.

No relatório de pesquisa, preencher no campo SUBC o valor 1 (indica que o programa é executável), e para o campo SECU deixar em branco (que indica que o programa não tem grupo de autorização).

.png)

Comentários